A abordagem da Gestão de Risco na proteção de dados está presente nos Artigo 35º nº 2 e Artigo 39º nº 2 do RGPD, exigindo que o Encarregado de Proteção de Dados (DPO) identifique através de uma avaliação riscos nas operações que apresentem riscos elevados e forneça orientações de mitigação referidas no Artigo 32º, determinando assim condições técnicas e organizativas apropriadas para assegurar um nível de segurança adequado e poder comprovar que o tratamento é realizado em conformidade com o presente regulamento.

O Artigo 32º nº 1 exige mesmo que o responsável pelo tratamento e o subcontratante assegurem um nível de segurança adequado ao risco, salvaguardando a proteção dos dados pessoais.

A análise do risco e a adoção de medidas baseadas na mitigação não é novidade para algumas organizações. Muitas já possuem um sistema de gestão de riscos da informação mapeado através dos seguintes procedimentos simplificados:

– Definição do âmbito;

– Identificação dos riscos;

– Análise dos riscos;

– Avaliação dos riscos;

– Gestão e Monitorização dos riscos;

De forma geral, o Risco é o resultado da função Valor x Probabilidade.

Descrição da Análise do Risco

1. Identificação dos Ativos de Informação

São designados ativos da informação, sistemas, portais, servidores, base de dados, equipamentos de comunicação, serviços de eletricidade, refrigeração, iluminação e contratos que devem ser identificados no âmbito da segurança da informação com o respetivo dono associado.

2. Determinação do Valor da Informação:

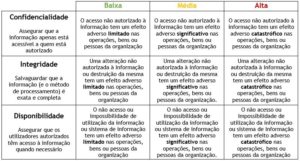

Para cada ativo de informação identificado, é efetuada a classificação no que se refere à confidencialidade, integridade e disponibilidade atendendo à tabela seguinte:

É determinado o Valor do Ativo da Informação que caracterize o impacto da perda para cada propriedade (confidencialidade, integridade e disponibilidade):

– Alto: Se a combinação Confidencialidade, Integridade e Disponibilidade for do tipo – Alta|Alta|Alta ou Alta|Alta

– Médio: Se a combinação Confidencialidade, Integridade e Disponibilidade for do tipo – Média ou Média|Média ou Média|Média|Média

– Baixo: Se a combinação Confidencialidade, Integridade e Disponibilidade for do tipo – Baixa|Baixa ou Baixa|Baixa|Baixa

3. Determinação da Probabilidade de Ocorrência

Para cada ativo de informação identificado devem ser identificadas as vulnerabilidades e possíveis ameaças, de acordo com as seguintes definições:

– Vulnerabilidade: É uma condição ou um conjunto de condições que permitem que ameaças afetem os ativos;

– Ameaça: Causa incidentes indesejados que podem resultar em dano/perda de um ativo;

– Probabilidade de Ocorrência: Probabilidade que uma ameaça tem de explorar inerentes ao ativo;

Critérios para a Probabilidade de ocorrência das ameaças:

– Alta – Ocorrência frequente (Diária/ Semanal)

– Média – Ocorrência repetitiva (Mensal/ Anual)

– Baixo – Ocorrência muito pouco frequente (últimos 3 a 5 anos)

4. Determinação do Risco

O risco é determinado pela combinação do Valor com a Probabilidade de Ocorrência de acordo com a seguinte matriz:

Esta matriz permite priorizar os riscos em termos de grau de urgência de atenção .

5. Identificação dos Controlos a Aplicar

O risco associado às ameaças identificadas pode ser eliminado ou reduzido por implementação das metodologias de controlo identificados no Anexo A da norma de referência internacional ISO/IEC 27001.

6. Implementação do Plano de Ação de Mitigação

Para cada controlo com necessidade de implementação de plano de ação, devem ser estabelecidas um conjunto de acções, responsabilidades e prazos que permitam assegurar a execução dos controlos definidos.

7. Revisão da Avaliação de Riscos

É aconselhável semestralmente a reavaliação dos riscos de forma a:

– Incluir alterações nos ativos de informação;

– Incorporar mudanças nas prioridades e necessidades;

– Considerar novas ameaças e vulnerabilidades;

– Verificar se os controles permanecem eficazes e apropriados.

O resultado desta avaliação, permite identificar e quantificar os riscos que podem afetar a segurança da informação de acordo com a seguinte tabela:

Estes seis processos da análise do risco podem ser implementados de forma diferente, dependendo do âmbito e método utilizado, não descrevendo o RGPD um método especifico que deve determinar as medidas para garantir um nível adequado de segurança da informação.

Em particular, o DPO deve ter alguma experiência prática em avaliação de riscos de privacidade de dados e segurança da informação, atribuindo o seu parecer de conformidade ao responsável pelo tratamento.